思爱普

机器学习

嵌入式

No space

solidity

API

Linux命令

DBSCAN

网络攻击模型

SphereNet

408

前后端分离项目

xid

C++语法,动态绑定

procast

跨境电商

java-zookeeper

符号同步

原型模式

滑动窗口

溯源

2024/4/11 17:19:40文献研读|AIGC溯源场景及研究进展

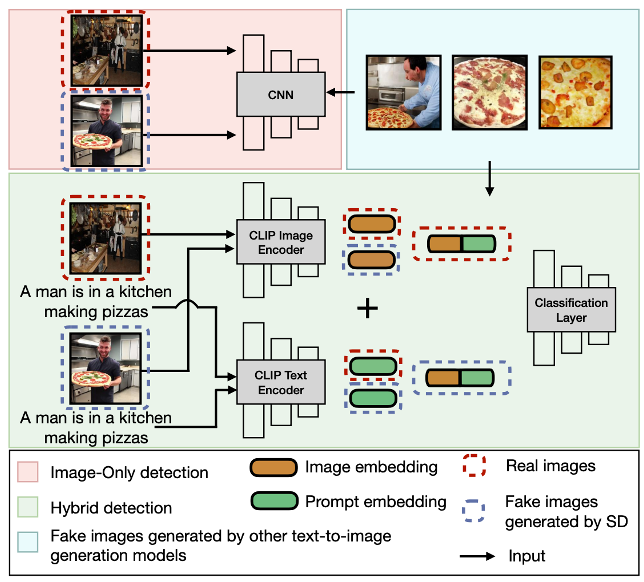

前言:本文介绍关于AIGC生成阶段针对不同溯源场景的几篇相关工作。 如下图所示,在AIGC生成阶段,有4种溯源场景:

1)生成模型溯源训练数据 2)微调模型溯源预训练模型 3)AIGC溯源训练数据/训练概念…

NewStarCTF2023week4-溯源

题目描述是冰蝎进行WebShell连接的流量包,我们需要找到攻击者获取到的服务器用户名和服务器内网IP地址。

先介绍一下常见webshell工具的流量特征:

1、中国菜刀 请求体中存在eval、base64等特征字符;

连接过程中使用base64编码对发送的指令…

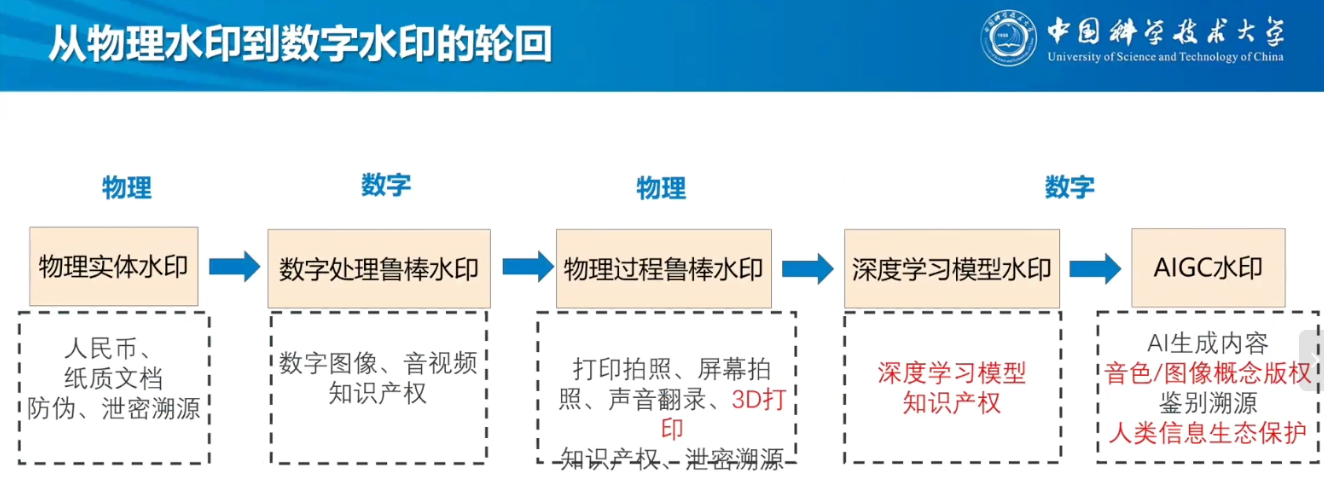

讲座分享|《追AI的人》——中国科学技术大学张卫明教授分享《人工智能背景下的数字水印》

本篇博客记录 2023年11月1日 《人工智能背景下的数字水印》 讲座笔记。 先来明确一下水印在信息隐藏中的定位,如下图: 目录 概述AI for Watermark图像传统攻击方式(如JPEG压缩)跨媒介攻击方式(屏摄) 文档水…

黑客攻击服务器之后如何清除痕迹?如何进行伪装和逃脱追踪?

黑客攻击服务器之后如何清除痕迹?如何进行伪装和逃脱追踪?附完整执行代码。

在攻击结束后,如何不留痕迹的清除日志和操作记录,以掩盖入侵踪迹,这其实是一个细致的技术活。你所做的每一个操作,都要被抹掉;你所上传的工具,都应该被安全地删掉。

黑客的一次攻击行为,主…

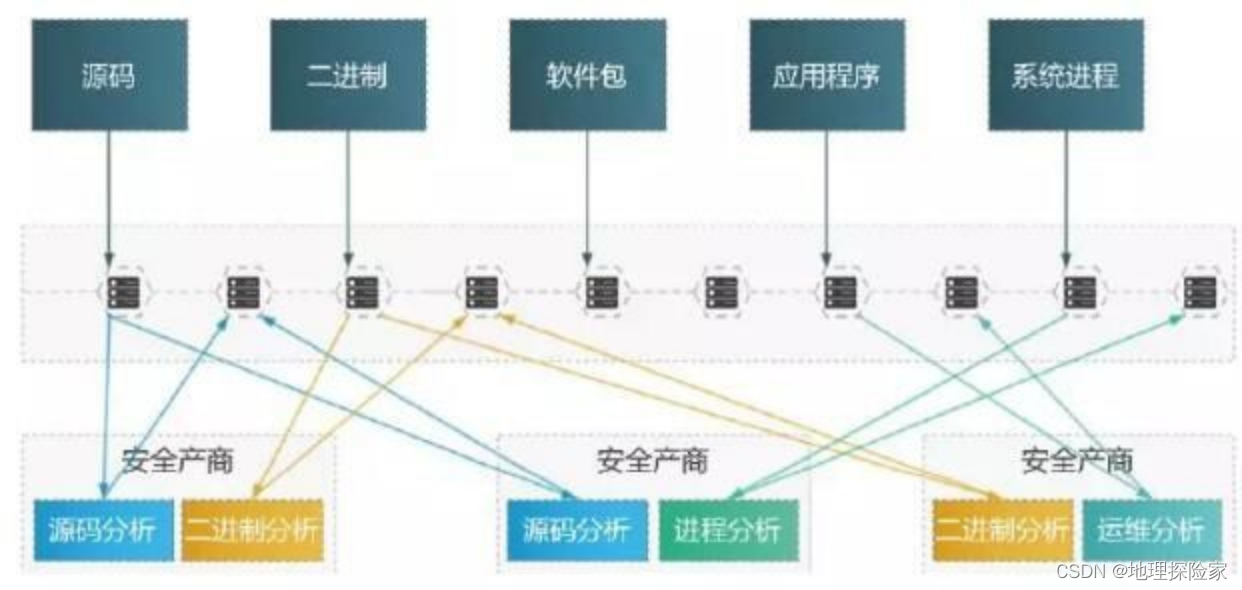

[系统安全] 五十四.恶意软件分析 (6)PE文件解析及利用Python获取样本时间戳

您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列。因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全、逆向分析和恶意代码检测,“系统安全”系列文章会更加聚焦,更加系…

区块链与农业溯源上的利与弊

区块链与农业溯源上的利与弊

区块链技术,是集分布式存储,点对点传输,共识机制,加密算法,数据区块等概念于一体的新型技术合集。著名《经济学人》杂志称:“区块链让人们在互不信任,并没有中立中央机构的情况…

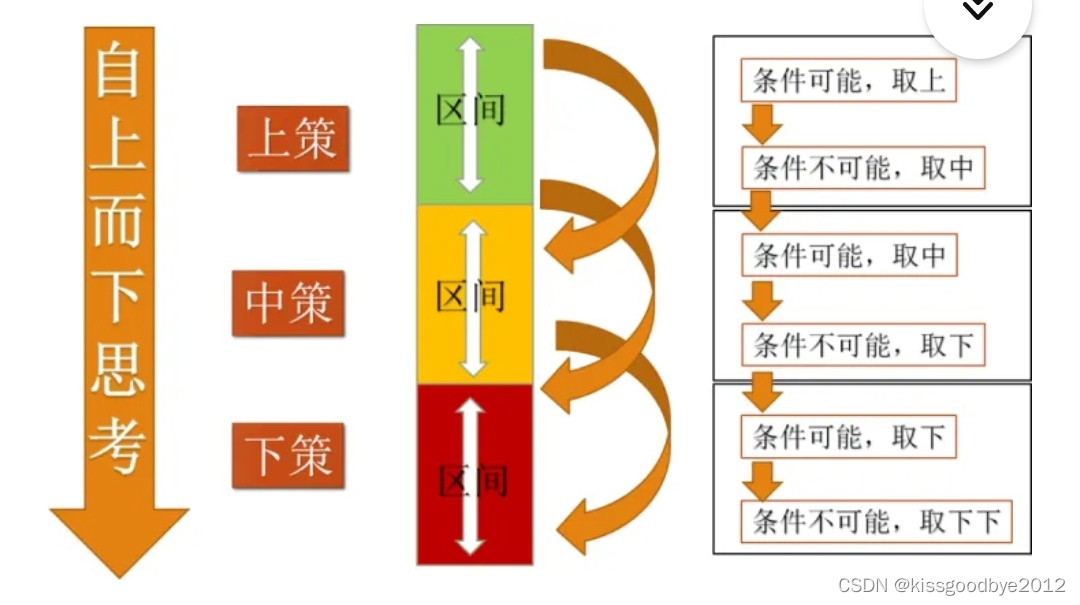

问题解决的思维模型和工具

一、分析问题

(一)太难解决的先不解决,先解决那些比较容易的;

(二)成本太高的放到后面解决,先解决成本低的;

(三)对结果影响不大的先不解决,最…